Curiosidades

- Americanos Estão Apavorados: Russos Investigam Como Cortar Cabos Submarinos E Deixar O Mundo Sem Internet?

Militares ouvidos pelo New York Times expressaram preocupação com o aumento da atividade naval russa perto de importantes cabos submarinos Os estados Unidos temem que a Rússia esteja desenvolvendo planos para cortar redes de internet chave para...

- Como Espiões Disfarçados Para Se Infiltrar Destruir Reputações Internet

© REUTERS Sergio MoraesAgências de inteligência ocidentais estão tentando manipular e controlar o discurso on-line por meio de táticas de engano e destruição de reputações, o jornalista Glenn Greenwald reclamação. Para cumprir estes objectivos,...

- O Bloco Brics Está Cada Vez Mais Perto De Criar Um Novo Sistema Para Garantir Acesso Fácil E Barato à Internet Para Milhões De Pessoas. Desta Forma, Pode Acabar A Hegemonia Dos Eua Na Rede

Os BRICS sistema de internet poderia acabar dominado pela Rede EUAEnviada: 22 de setembro, 2013 | 18:31 GMT Última Atualização: 22 de setembro de 2013 | 18:34 GMT8502470??87www.bricscable.com BRICS é chamado de cabo e infra-estrutura apresenta-se...

- Mundo Financeiro Como Um Sistema De Informação

BUSINESSMundo financeiro como um sistema de informaçãoValentin KATASONOV | 2013/07/16 | 00:00 O mundo contemporâneo das finanças é sobre a informação, principalmente, os dados sobre os clientes dos bancos, companhias de seguros, de pensão...

- Acredite Isso é Uma Calculadora Inca

Os arqueólogos que trabalham no Peru descobriram 25 quipus bem preservados, um dispositivo à base de corda antigo usado para resolver problemas matemáticos e para auxiliar na manutenção de registros. A descoberta foi feita no complexo arqueológico...

Curiosidades

OURO NEGRO DE DADOS

Publicado em: Um serviços necessários - No. 7-2014

Alianças e confrontos entre a inteligência para a conquista de grandes dados. Líderes de espionagem de perfis de massa como método preditivo. O papel da empresa de telecomunicações. Sem o controle democrático, a profecia se realiza Orwell.

Francesco Vitali

1. Cada conflito tem SEMPRE PARA CAUSAR desencadeando um ativo valioso para o qual lutar. Obter uma ferramenta para o bem-estar econômico, desenvolvimento social, para poder e seu exercício em relação aos amigos e inimigos. Hoje, a competição entre os poderes diz respeito a uma determinada bons dados. Todas as nações avançadas ativou tecnologias e infra-estrutura muitas vezes paralela aqueles oficiais na aquisição, exploração e refino desse ativo primário valioso.

O novo ouro negro contemporâneo tem características semelhantes e diferentes do que o petróleo, o gás de xisto, minerais radioativos, terras raras, água. A fim de transformar dados em poder real ainda são necessários grandes investimentos e uma visão estratégica sobre a melhor forma de utilização. O valor intrínseco deste novo poço é tão elevado que desencadearam uma espécie de combatentes clandestinos, quando grandes exércitos que enfrentam-se trabalhar ao ar livre, mas escondido nos principais serviços de inteligência do mundo. Os documentos vazados por Edward Snowden esquerda, embora não revelando específico notório, no entanto, oferecer elementos úteis e confirmações a uma reinterpretação de como os interesses nacionais são perseguidos (e) os detalhes dos poucos grupos que ganham acesso ao poder "real".

Os dados são uma mercadoria muito peculiar. Eles estão por toda parte, em países ricos e pobres. Eles são produzidos por cada tecnologia moderna e em qualquer tipo de interação: quando enviamos um e-mail, pressione a tecla de um telefone celular, nós abrimos a porta de uma geladeira, ligar a TV, adquira um produto. Eles não se esgotam e são perfeitamente duplicado e reutilizáveis.

Ao contrário de outros bens, ao mesmo tempo matérias-primas, produtos semi-acabados e acabados. Eles não são biodegradáveis, mas como um bom vinho, ficando mais velhos podem adquirir novas propriedades. E mais cruz, comprar mais valor. Como nas fórmulas químicas, no entanto, nem todos produzir a mesma riqueza agregada: alguns dados pode gerar uma grande quantidade de conhecimento, outras produzem grandes quantidades de resíduos, ou "ruído". Para usar os dados, como para o óleo, é necessário ter que tirar de poços, oleodutos e navios para transportá-los, processá-los e armazená-los para os centros, uma rede de distribuição para atacadistas e "usuários finais" de que o conhecimento precioso, usado taticamente ou estrategicamente, ele gera poder, uma grande potência.

Somente a partir deste pressuposto pode-se começar a entender a bulimia digital que chamou os serviços de inteligência do mundo e que a Agência de Segurança Nacional não era simplesmente o precursor. A informação revelada até agora sob a Datagate 1 são apenas a ponta do iceberg do que está acontecendo ao nosso redor hoje.

Seria ingênuo e não muito apropriado para pedir as agências de inteligência não fazer o seu trabalho, ou espionar para a proteção da segurança nacional. Ele tem provocado muita discussão nos últimos meses que se viam comunicações de chanceler alemã Angela Merkel, os cardeais candidatos elegíveis, apresidenta Dilma Rousseff do Brasil e da Argentina, Cristina Fernández de Kirchner, as estruturas ministeriais que lidam com a gestão dos recursos de petróleo e energia. Difícil imaginar um país, independentemente das convenções internacionais, tem entre seus interesses estratégicos para descobrir como eles pretendem prosseguir com líderes mundiais sobre questões políticas e econômicas fundamentais. Por requerimentos Snowden, no entanto, revela uma realidade muito diferente: os grandes líderes pode ser considerado quase as vítimas colaterais na grande vácuo ativado pelos serviços secretos.O objetivo é muito maior: a população mundial.

Obviamente, um tipo de coleção do gênero pode parecer sem sentido, a menos que os objetivos foram esclarecidas inteligência. Devemos, portanto, voltar para os elementos básicos: com os dados, big data,que são coletados e valor agregado em termos de conhecimento e poder, eles representam.

2. Os cartões de Snowden informar que a Agência de Segurança Nacional (NSA), os EUA, graças à infra-estrutura de colocar-se pelo grupo de cinco olhos (Austrália, Canadá, Reino Unido, Nova Zelândia e Estados Unidos) e colaboração 2 direta ou forçados a outras agências e empresas privadas, coleta de metadados 3 chamadas telefônicas em redes fixas e móveis da maioria dos países do mundo.

A análise dos metadados, em particular as de redes móveis, permite que um tipo de sombreamento do utilizador, frequentemente muito mais eficiente do que o que pode ser conseguido por uma pessoa natural.Estes dados dizer onde estamos, de onde viemos e para onde estamos indo, com quem estamos a falar, e muito mais. Os metadados de um único usuário se tornar muito mais interessante se você cruzar com os dos outros e seguir a sua evolução cronológica. Os elementos assim cruzados permitem que você mude a partir de uma análise simples ponto de o sujeito e sua relação com a criação de perfis preditivo 4 do seu comportamento, deixando de se inferir, sem necessariamente ouvir os seus telefonemas, para onde está indo, quem você vai se reunir e fazer coisa: uma reunião privada, um passeio em família, uma fuga extraconjugal um crime. Obviamente, quanto mais informações sobre o cross-assunto e as pessoas que o rodeia, mais precisa será a imagem.

Esta informação é recolhida em toda a população, para que apenas o ShellTrumpet programa em 2012 já elaborados 2 bilhões de eventos de chamada 5 (presumivelmente os registros de detalhes de chamadas que incluem dados das chamadas telefônicas feitas tanto daqueles tentada) ao dia. Então, se nós consideramos esse número como referindo-se a chamadas telefônicas de facto efectuados, podemos estimar que este subgrupo da NSA já por si só poderia cobrir cerca de 60-70% das chamadas em todo o mundo.

A NSA, o GCHQ britânico e outros serviços, analisando não apenas os registros de telefone, mas também o conteúdo das conversas. Dependendo da disponibilidade de infra-estrutura no local ou a duplicação e transporte destes dados, os telefonemas são sondados palavra-chave em tempo real e, em seguida, preservado para realizar muito mais análise em profundidade. A partir de um curta de apresentações vazaram por Snowden por Glenn Greenwald e integrados pelo WikiLeaks surge, por exemplo, que o programa Somalget, desde 2009, incluiu desde o início a gravação e armazenamento durante um mês de 100% das chamadas telefônicas na rede Móvel feito no Afeganistão e as Bahamas, e que a tecnologia e os métodos utilizados no programa poderiam ter sido facilmente replicado em outras nações.

Não se sabe se estes dois países são apenas uma fração das dezenas de estados onde já aconteceram esta gravação em massa - talvez sob outros nomes - ou se eles foram usados ??como somente NSA teste, esperando para aumentar a capacidade de armazenamento e processamento. Capacidades tecnológicas então capturado pelos americanos com a conclusão do novo computador Megacentre de Bluffdale, Utah no deserto, que tem uma grande infra-estrutura, pelo menos, sete vezes maior do que a capacidade do Pentágono e computacionais absolutamente incompreensíveis, dada a introdução de novos computadores quânticos (embora Ainda é uma disputa entre os cientistas sobre se as máquinas disponíveis hoje, pelo menos aqueles de um comercial, pode ser realmente classificado como tal).

Muitos outros programas da NSA é conhecida a existir, mas muitas vezes não o nome, são dedicados ao mais interessante de monitoramento de tráfego IP que os usuários realizam com os computadores tradicionais ou dispositivos móveis (smartphones, tablets e relógios inteligentes) como xkeyscore. Os documentos sobre o programa de Rampart-A mostra que 33 Estados-6, incluindo a Itália e outros 16 membros da UE, a NSA conceder acesso directo à infra-estrutura de comunicação de fibra óptica no seu território. Mesmo nos países em desenvolvimento tanto da vida real tem, efectivamente, duplicados ou transferidos on-line: contatos com amigos e profissionais para as paixões políticas ou condições de saúde sexual no estado psicológico de cada usuário. Até poucos anos atrás, para aprender sobre as condições de saúde de uma importante figura política tinha que subornar informantes e médicos, ou coletar amostras biológicas do assunto. Eles são famosos da água produtos químicos transportados pelos Chefes de Estado durante a Guerra Fria para evitar o risco de deixar a informação valiosa para o inimigo. Agora, para obter impressões digitais e fotografias de um líder, compromissos e documentos confidenciais, informações sobre a sua saúde ou sobre seus hábitos e suas perversões, no seu humor e seu amor, em sua leitura e todos os outros aspectos de sua vida, a maneira mais fácil, econômico e eficiente é acessar seu smartphone, tablet ou computador.

3. Os documentos vazaram NSA-show com grande efeito o papel decisivo desempenhado pelas grandes empresas de telecomunicações e fornecedores americanos de serviços on-line e não só isso, em um mercado onde a única mão invisível não é que imaginado por Adam Smith, mas o da Agência para a excelência. Adquirir o conteúdo das chamadas de telefone do mundo, na verdade, não é uma tarefa para todos e quase sempre requer a cooperação voluntária (bem remunerado) ou conjuntos (geralmente pela lei sobre segurança nacional) empresas do setor. Para monitorar as comunicações internacionais simplesmente o acesso a cabos de fibra óptica das principais operadoras internacionais (são pouco mais do que os dedos de uma mão, com um forte crescimento do grupo indiano Tata e um declínio do grupo norte-americano Verizon) para cobrir quase todas as chamadas . Mesmo na Itália, sendo atravessada por cabos de interesse estratégico, está no centro do presente litígio. Um exemplo é a notícia (talvez um cálice envenenado publicou como um aviso para 007 concorrentes) sobre "novas sondas" 7 instalados em Palermo para espionar todo o tráfego de voz e dados de passagem no cume internacional Sea-Me-We 4.

Para o tráfego nacional, a situação é mais complexa e depende da configuração da infra-estrutura de cada país. Se não central, precisam acessar as principais bolsas de trânsito que lidar com o tráfego de telefone e, em seguida, transmitir o tráfego para fora duplicado. Muito mais fácil é para gravar o tráfego móvel nas áreas de maior interesse, como foi feito em Roma e Milão. Entre outras coisas, os telefonemas de coleta de dados são muito diferentes das oficiais, principalmente relacionadas às atividades do Poder Judiciário, que são fornecidos por exemplo Vodafone no seu Relatório de Divulgação da aplicação da lei publicada em junho de 2014. A companhia telefônica tem, no entanto, confirmou que alguns governos têm acesso directo à sua rede para escutar e duplicar chamadas de interesse.

Coleta de Metadados de telefonemas não requer nenhuma infra-estrutura especial. Os registros e outras informações estão na sua maioria centralizados nos sistemas de faturamento das empresas de telecomunicações e seu peso é muito menor em comparação com a comunicação de voz. O tráfego de dados na Internet - a partir de navegação para enviar e-mail, telefone chamadas VoIP (20% das comunicações do mundo passa nessa forma) - é muito fácil de interceptar o Grupo dos Cinco Olhos. O sistema de endereçamento das comunicações, de fato, é construída de tal forma a passar a maior parte dos pacotes de tráfego nos Estados Unidos, mesmo se um email é enviado de Roma para Bolonha. O programa especial de intercepção mundial xkeyscore funciona perfeitamente, a fim de superaspirapolvere.Nem todas as comunicações são, no entanto, abrangidos por esses sistemas, como é feito para cobrir as lacunas no tráfego diretamente de dispositivos de usuários, talvez aproveitando bugs (falhas) 8 hardware e software (muitas vezes feitas especialmente instalado) do servidor, router ou PC. Um exemplo é a Cisco, líder mundial no setor, apesar dos ricos interesses convergentes com os serviços de inteligência, em face de revelações tem, no entanto opôs-se à intromissão dos serviços americanos.

Crocodilo chorou lágrimas todos os nossos principais empresas que oferecem serviços através da Internet, como Google e Facebook, Apple e Microsoft, Amazon e Twitter, os fabricantes de sistemas operacionais e aplicativos. Estas empresas, entre outras coisas, ter dados particularmente interessante para atividades de inteligência: desde muito do seu negócio é baseado precisamente no perfil de seus usuários, tem um monte de informações já preparada e "pronta para uso". É por isso bastante reduzido os esforços que os serviços devem tornar ex post conhecimento oportuna e estratégica para extrair a partir desses dados, talvez para chantagear um estranho ou para compreender o desenvolvimento político de uma nação.

Neste jogo de espelhos para o controlo e gestão das tecnologias que usamos todos os dias, consciente ou inconscientemente, não admira que o país que o governo dos EUA tem realizado uma série de anos contra a implantação de serviços e produtos oferecidos por gigantes de telecomunicações chinesas Huawei e ZTE - entre os cinco maiores fornecedores do mundo, incluindo a Europa, em quase todas as áreas de telecomunicações e eletrônica - por supostamente ser uma ferramenta de espionagem potencial. É realmente lamentável para substituir seu Cavalo de Tróia, entre outros bem pago pelos compradores, com a de um país rival.

A competição para obter dados também desempenha um regulador e comércio, talvez por meio de tratados de livre comércio, como o TTIP (Transatlantic parceria comercial e de investimento), durante a gestação. Por este motivo, a aprovação da nova legislação europeia sobre protecção de dados (em particular o Regulamento sujeitos a transposição automática para o direito nacional em todos os países da UE), o que teria criado um problema - pelo menos formalmente - para a recolha de dados Europa, foi bloqueada por Washington e alguns governos da UE através de um lobby formidável. A estratégia dedividir para reinar implementada pela empresa eo governo dos EUA tem sido bem sucedida. O regulamento ea directiva, por razões diferentes, eles são outros governos europeus insatisfeitos, não menos importante, o alemão, que ainda está negociando sem sucesso com os EUA um acordo bilateral em matéria de inteligência.

4. Se esta coleta de dados foi tudo visando a luta contra o terrorismo ea criminalidade em geral, seria de esperar não encontrar mais nada mau em liberdade. Se não por agora (tendo em conta os desenvolvimentos tecnológicos), dentro de um par de anos deve haver quase nenhum reciclagem, nem corrupção. Ele deve desaparecer qualquer tráfego internacional ilícito, desde as armas de drogas e atividades terroristas deve ser limitada a áreas onde existem grandes áreas o suficiente para esconder em cavernas isoladas do mundo. Se, pelo contrário, dentro de alguns anos não acontecer nada disso, então devemos começar a se preocupar, porque perder não seria um crime, mas a liberdade de todos nós.

Esta dissonância entre as habilidades de espionagem e conquistas contra a má-fé não depende de um problema tecnológico, mas o fator humano. A primeira coisa a considerar é técnico: nós podemos ser toda a ciência e tecnologia que você quer, mas no final - pelo menos para o momento - as decisões finais continuam a ser a preservação dos seres humanos, os relatórios são lidos por seres humanos, correlações destacadas são analisados ??por seres humanos. Isso cria um gargalo, mesmo no nível de inteligência e do governo, o que reduz a utilidade dos dados recolhidos. Não se esqueça que, do ponto de vista cognitivo, cada ser humano é capaz de avaliar corretamente não mais do que 7-9 opções em simultâneo 9.

O segundo aspecto, ainda mais interessante, diz respeito à não-alinhamento entre os objetivos estratégicos declarados e real. Uma enorme coleção de informações, de fato, não é muito útil (ou usado) para pegar os bandidos da terra; inversamente, é útil para fins de manipulação estratégica de política, económica e social, a um nível muito mais elevado do que o Infowars 10 temos conhecido até agora. O aspirador de pó é orwelliano é, portanto, essencial para os programas pontual Sigdev (desenvolvimento Sinais) avançou, como Squeaky Dolphin 11 desenvolvida pelo GCHQ britânico, ou para uma das muitas iniciativas da DARPA (Defense Advanced Research Projects Agency) americana, como o Social Media Programa Estratégico de Comunicação, lançado em 2011, em conjunto com a primavera árabe para financiar projetos de "revolucionários" no campo da comunicação estratégica nas redes sociais com o objectivo de "criar e prevenir evento inesperado no campo estratégico".

Um grande poder, como a NSA e todas as agências irmãs, chamadas para um controle democrático similar; Para este fim, deve haver um nível idêntico de transparência, pelo menos, sobre os objectivos estratégicos e táticos e as práticas operacionais. Este princípio trivial também se aplica a todos os centros que, para a atividade legítima e necessária de defender o Estado, são o segredo de seu principal modo de ação. Se queremos a ponta do iceberg revelado por Snowden não sai dos limites de uma paranóia leve a tornar-se um mundo polvo real, totalmente autônomo e sem qualquer equilíbrio essencial com outros direitos fundamentais, é necessário implementar de imediato algumas reformas nesse sentido .

Aqui as boas intenções de Obama são ainda permaneceu no papel. E o controle condescendente Comitê Senatorial de Inteligência (FISA, o Intelligence Surveillance Court Exterior), que fiel rubber-stamping nunca bloqueou um pedido de coleta de dados, ele também teve que suportar a humilhação de ver violar seus computadores pela CIA, secretamente interveio para apagar relatório inconveniente sobre o seu trabalho.

A Itália também tem suas sombras: no exemplo ainda tem que explicar para aqueles que serviram a estratégia nacional de 300 mil acessos bancos de dados, incluindo os privados, realizados (aparentemente para lutar contra a cibercriminalidade) nos primeiros seis meses de 2013. Ninguém tem dada a profundidade incrível (mas pela razão oposta), desde a Copasir pelo procurador-geral do Tribunal de Recurso, em Roma, que em 2013 teria recebido por competência e serviços apenas 12 interceptações preventivas autorizado. Talvez este valor não foi divulgado ao público exatamente, mas é óbvio que com uma quantidade limitada de intercepções assim nem mesmo o stana ras de um mercado local de frutas e legumes em uma grande cidade.

Este sai geopolítica para entrar no farsa. Ou as leis atuais são "muito estreito" para as necessidades do mundo de 007 ou 007 são "demasiado pesado" para as leis atuais. Este aspecto, com os outros, merece uma análise mais aprofundada.

Como é que uma intercepção

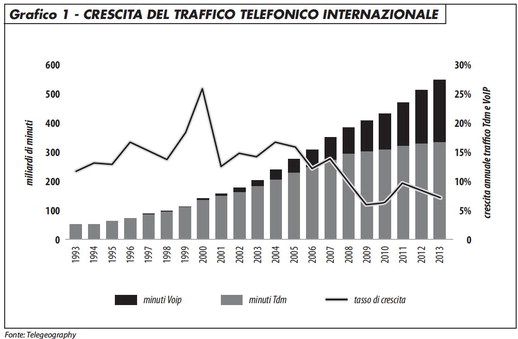

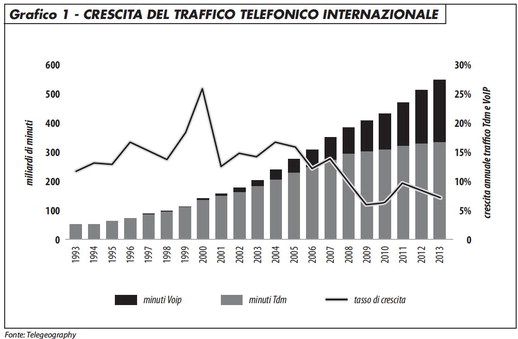

Durante 2013, foram comercializados no mundo, cerca de 520 bilhões de minutos de conversas telefônicas: 20% de VoIP (Voice over IP, ou seja, através da Internet), o resto com a tecnologia "tradicional" TDM (Figura 1).

Os mapas que descrevem os fluxos de tráfego entre os países medir esses fenômenos bastante de perto, com um aviso: a quantidade de banda consumida por diferentes serviços varia muito, mas não é um bom indicador do valor econômico do tráfego trocado. Considere, por exemplo, uma chamada internacional entre a Itália e os Estados Unidos, ocupando algumas Kb / s (kilobits por segundo), mas que irá custar dezenas de centavos por minuto, em comparação com streaming de vídeo gratuito no YouTube de alta qualidade, que podem envolver centenas de Kb / s sem necessidade de um pagamento "direta".

O principal tráfego telefônico internacional envolvendo o intercâmbio entre Ásia, Estados Unidos e Europa, enquanto a América Latina e África estão guiando menos ricos, embora este número deverá evoluir rapidamente.

Os principais cabos submarinos

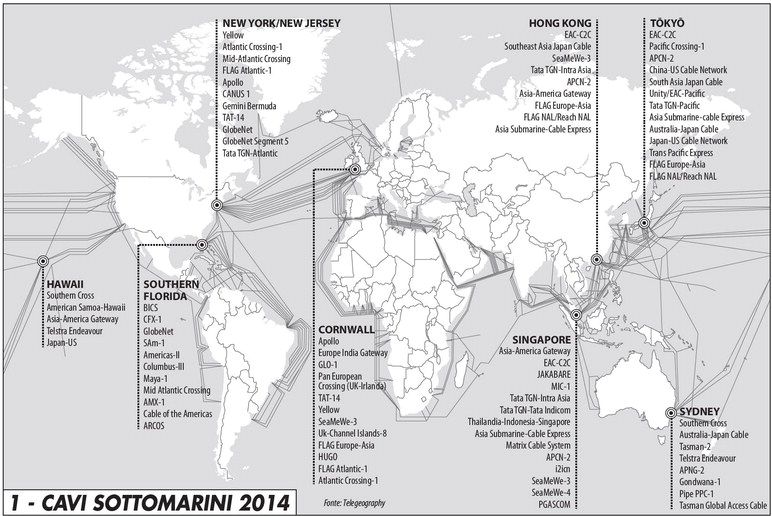

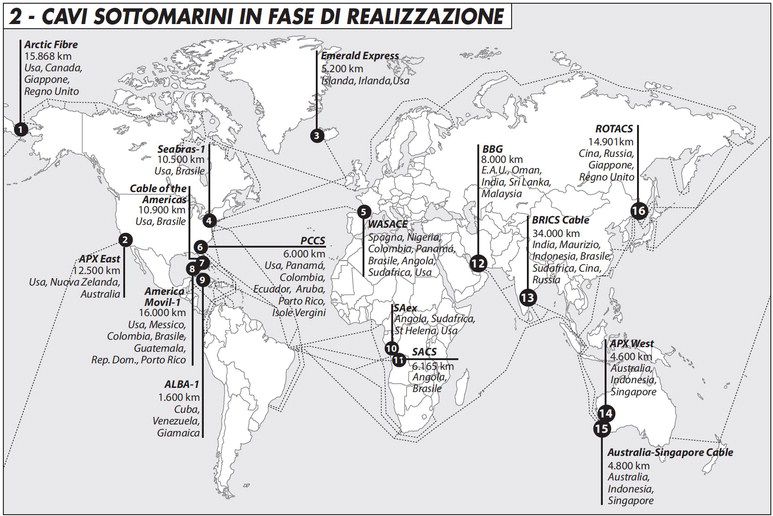

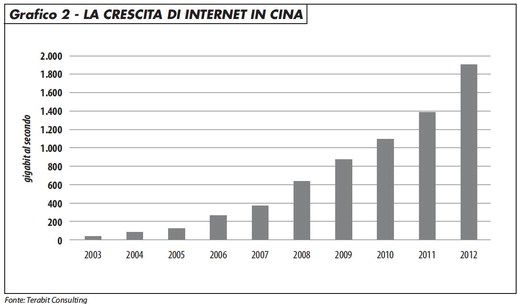

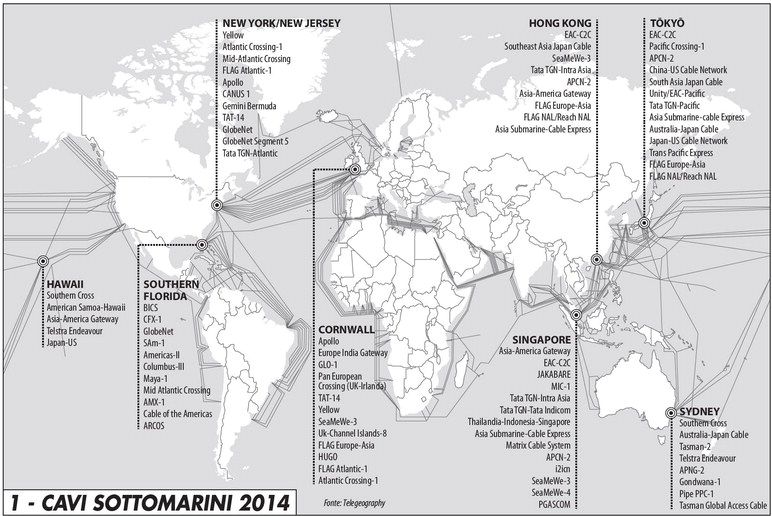

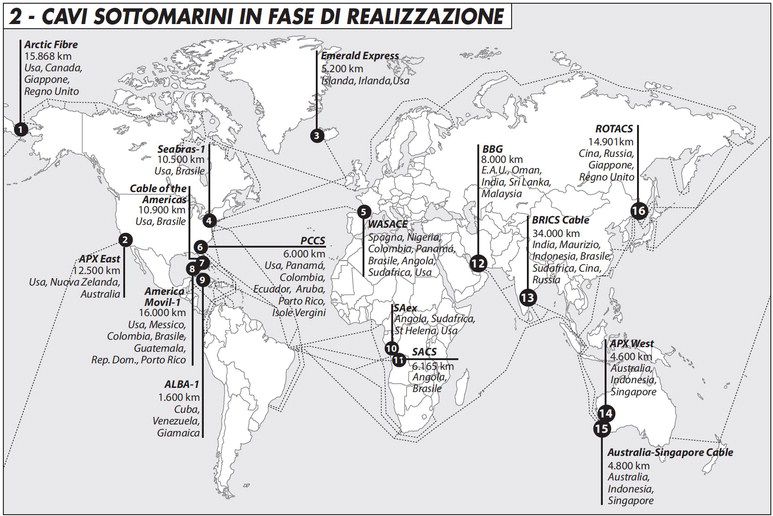

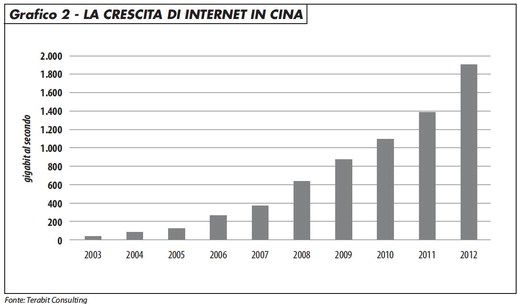

Mais de 99% do tráfego de dados e voz trocadas no mundo viaja através da fibra, enquanto o 1% restante é confiada aos satélites. O papel 1 mostra o trajecto dos cabos de telecomunicações principais activos no mundo. É claro que seus caminhos podem seguir os principais estradas: as linhas são mais bem atendidos aqueles que se ligam os Estados Unidos, Europa e Ásia - especialmente China e Japão. Nos últimos anos, no entanto, eles entraram em serviço numerosos serviços a cabo para a terra Africano, com vista para o Atlântico. Esta tendência está claramente a aumentar, como mostra a tabela 2, que mostra apenas os cabos atualmente em construção. A colocação de cabos submarinos é realizada principalmente por consórcios de operadoras de telefonia, que então se tornam os proprietários de uma parte da capacidade de transmissão do cabo, para usá-lo diretamente ou para vendê-lo a outros operadores. Em tais grupos começam a aparecer os nomes de Facebook (Asia-Pacific Gateway - Apg) e Google (Sudeste da Ásia Japan Cable - SJC), que têm um interesse evidente em "quebrar" o monopólio das operadoras sobre o tráfego de dados, especialmente em links diretos para os mercados mais promissores do Sudeste Asiático.Aqui ele é gravado nos últimos anos um crescimento explosivo do tráfego de Internet, especialmente a China, como evidenciado pelo gráfico 2.

É difícil falar dos "principais cabos" por duas razões: os mais direções servidos são sempre cobertos por mais de um cabo e, para fins de redundância, o tráfego telefónico de cada transportador é geralmente confiada a vários cabos diferentes. No que respeita aos cabos respeitantes à Itália, as principais são:

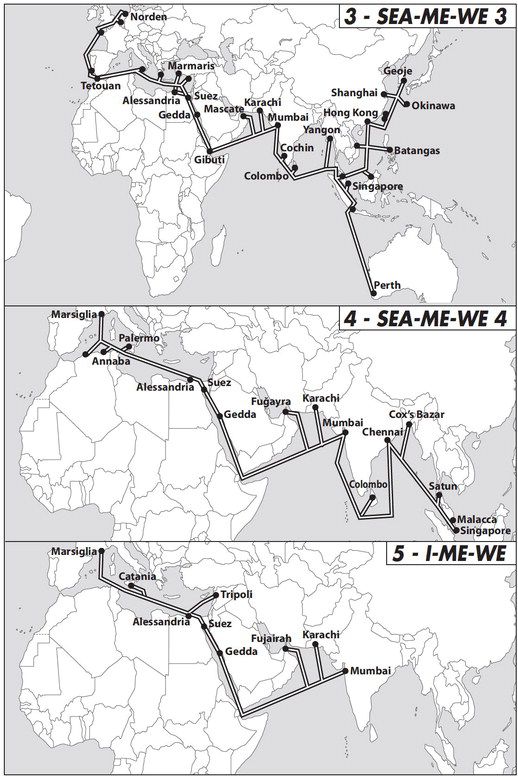

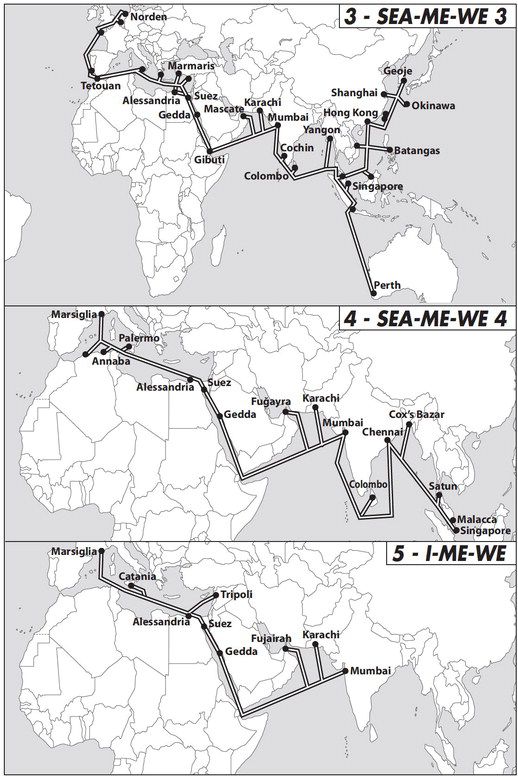

? SE-ME-WE 3, 960 Gbps (gigabits por segundo), um dos cabos mais longos em uso, ligando Mazara del Vallo com muitos países do norte da Europa, Oriente Médio e Sudeste Asiático. Sua conclusão, em 2000, foi possível graças a um acordo entre 92 operadoras diferentes (papel 3).

? MedNautilus, 3,8 Tbps (terabits por segundo), em serviço desde 2001, liga Catania com a Grécia, Turquia, Israel e Chipre. Possuído pela Telecom Itália, até 2012, assegurou um monopólio substancial de telecomunicações de e para Israel. Este cabo expandiu a capacidade do LEV anterior, 20 Gbps, em serviço desde 1999.

? SE-ME-WE-4 a 1,28 Tbps, ligando Palermo com muitos países do Mediterrâneo, Oriente Médio e Sudeste Asiático. O cabo foi feito e ainda é executado por 16 operadores, que incluem Telecom Itália faísca (papel 4).

? I-ME-WE, 3,8 Tbps, ligando Catania com Marselha, Egito, Emirados Árabes Unidos, Líbano, Paquistão e Índia. Foi concluída em 2011 por um consórcio de nove empresas: BhartiAirtel (Índia), Etisalat (EAU), France Telecom (França), Ogero (Líbano), LPCT (Paquistão), STC (Arábia Saudita), Telecom Egypt (Egipto) Telecom Itália faísca (Itália), a Tata Communications (Índia) (gráfico 5).

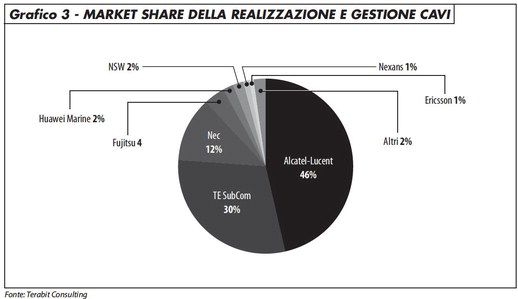

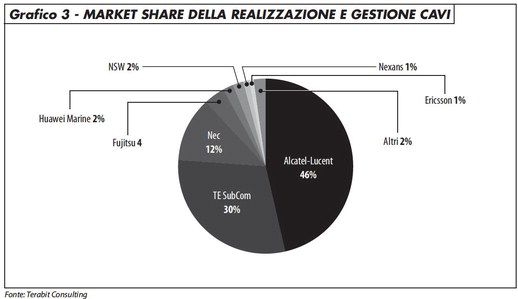

A tecnologia e experiência para a concepção e construção de cabos submarinos de longa distância representam uma enorme barreira à entrada de novos actores económicos, promovendo a estrutura de oligopólio que caracteriza este mercado. Como mostrado na Figura 3, quase metade do mercado é abrangida pela franco-americano Alcatel-Lucent, seguido de os EUA TE Subcom e japonês NEC.Normalmente, o cabo instalado é gerido por um consórcio financeiro que o nomeou, através de uma estrutura especial. Intervenções físicas no cabo, quer devido à quebra ou necessidade de atualizarcapacidade, são normalmente confiada às empresas que tê-los instalados. O elevado número de investimentos não-telco (22% no período 1987-2012) nasceu da bolha da internet de finais dos anos noventa. Se você limitar a fotografia para os últimos cinco anos (2008-12), o percentual de cabos suportados pelos operadores de telecomunicações ou associações sobe para 80%.

As transportadoras ea principal operação de redes

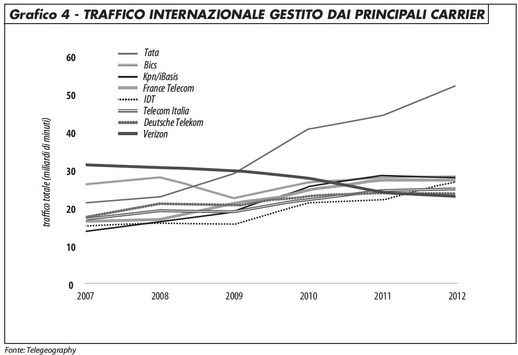

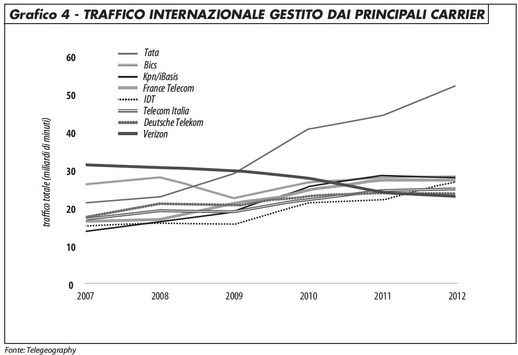

Nos últimos anos temos visto o enorme crescimento da Tata Telecom, que recolhe e distribui o tráfego internacional gerado principalmente do sudeste da Ásia e Oriente Médio. Neste contexto, os operadores europeus (BICS / Belgacom, KPN, France Telecom, Deutsche Telecom e Telecom Itália) ainda ocupam uma posição forte (Figura 4). Além de ser normalmente presente nos consórcios que orientam o desenho, implementação e gestão de cabos submarinos, o equipamento operando empresa de telecomunicações internacional também está presente em landingpoints cabo. No caso dos programas de espionagem maciças (como, por exemplo, o programa de Inglês Tempora), o Süddeutsche Zeitung informou os nomes das empresas envolvidas TLC: Bt, a Global Crossing, Interoute, Nível 3, Viatel, Verizon e Vodafone Negócios Cable.

Mas como é que uma rede de telecomunicações e que tem implicações para a intercepção? As redes são construídas árvore, onde as folhas são usuários (ou melhor, os telefones individuais conectados à rede) e cada bifurcação dos ramos senta-se um aparelho de comutação, capazes de direcionar a chamada.

Este regime é aplicável a ambas as redes fixas para móveis, mesmo que às vezes os níveis hierárquicos pode ser mais do que dois. Para o princípio da economia, tentando sempre que possível, para não "subir" o tráfego para o nível hierárquico superior central, para não comprometer recursos onerosos (cabos entre os recursos centrais e centrais de computação de cada centro cruzados). Na prática, cada chamada vai até o nível hierárquico que ambos os telefones (chamado Caller) entre suas folhas. Em infra-estrutura nacional geralmente há um "super" hierárquica; Em vez disso, a energia de nível hierárquico mais alto estão directamente ligados um ao outro. Esta arquitetura é replicado por cada um dos principais telefone (fixo e móvel) de um país.

Os tipos de intercepção

Quando se trata de interceptar as comunicações em matéria de tráfego de voz refere-se a duas possibilidades: a interceptação, escuta e armazenamento de conversas telefônicas; ou a cobrança do chamado telefone metadados, no jargão técnico conhecido como CDR (chamada detalhe registros). O CDR é normalmente utilizado por empresas de telefonia para fazer a fixação de preços, uma vez que contém os números de telefone chamado e do chamador, o tempo da chamada e sua duração. Acesso ao CDR apenas permite que você saiba que chamou quem e quando, mas não contém qualquer informação útil para rastrear o conteúdo da conversa.

O primeiro tipo de interceptação deve ser normalmente feita a pedido de magistrados e de determinados números de telefone. A tarefa de intercepção maciça requer acesso a centrais telefónicas de todos os operadores de desviar o tráfego para o sistema de intercepção. Esta atividade também requer enormes quantidades de armazenamento em massa para armazenar as conversas gravadas. A tarefa é mais fácil nos países onde o tráfego de telefone através de um único telefone nacional central. A interceptação do CDR é tecnicamente mais fácil, porque os metadados são geralmente recolhidos em um local central diretamente pelo telefone. Além disso, o volume de dados Tratado é consideravelmente menor do que no caso de recolha de conversas inteiras. Obviamente, em um país com mais jogadores você precisa coletar o CDR de todas as empresas de telefonia.

A intercepção maciça como o atribuído a programas Tempora de GCHQ britânico ou xkeyscore a NSA dos EUA - normalmente ilegais nos países onde o sistema é - requer a instalação de sensores, ou de outra forma de executar uma cópia do tráfego (como a solução CyberSweep oferecidos pela American CyberGlass). O mais adequado para este tipo de actividade são os de a concentração de tráfego, em particular os landingpoints de cabos submarinos. É um conjunto limitado de pontos de contacto, a partir do qual ele passa a maior parte das comunicações internacionais, dados e voz (tradicional e VoIP).

1. Ver, por exemplo: G. GREENWALD, No Place to Hide, Londres 2014, Hamish Hamilton.

2. As últimas revelações surgiram o papel inesperado da Alemanha, que é caracterizado como a principal base de operações da NSA escuta na Europa, com um mínimo de 12 centros de coleta e análise das comunicações no seu território. Veja. "Mein Nachbar NSA," DerSpiegel, 2014/06/16 e documentos originais no local www.spiegel.de

3. Todas as informações que descreve a chamada, tais como o número chamado e do chamador, o lugar, tempo e assim por diante. Neste caso, os metadados são recolhidos por razões técnicas e de facturação para o bom desempenho do serviço.

4. F. Vitali, "Geopolítica dados econômicos e sobre o futuro do domínio," Nomos & Khaos, Nomisma Relatório 2011-12 sobre as perspectivas económicas e estratégicas - cenários estratégicos observatório e Segurança, 2012, pp. 207-231.

5. Não é fácil estimar com precisão a capacidade dos programas individuais NSA pelos poucos documentos publicados até agora, principalmente porque a terminologia utilizada, sendo tecnicamente ambíguos (traduções em italiano pela maneira como são quase todos errado), você pode pagar em múltiplas interpretações. Às vezes, não está claro se um "evento" refere-se a uma única chamada ou tentativa de chamada, e se os metadados de um telefone (normalmente os registros de detalhes de chamadas, o CDR) deve ser contado como um único evento ou tratadas separadamente no com base nas informações específicas transmitidas no momento da chamada, o IMSI (International Mobile Subscriber Identifier) ??ou Vlr (Visitante registo de localização).

6. R. Gallagher, "Como Partners secretas da NSA Vigilância Expandir Dragnet" "O Intercept, 2014/06/18.

7. De acordo com o artigo, o instrumento de espionagem seria instalado no centro operado pela Telecom Itália faísca, a pedido de uma grande empresa americana. Veja "Exclusive. Novas sondas siciliano "espião" Europa e MO 'SiciliaInformazioni, 07.11.2013; ver. Também P. C HATTERJEE, "Cabos Glimmerglass Taps Undersea para agências de espionagem 'Ipsnews, 2013/08/22.

8. Veja o caso de heartbleed, mantido escondido durante anos pelos serviços secretos, sem esforços para contornar as proteções do OpenSSL.

9. S. BAGNARA, Atenção, Bologna 1984, Mill.

10. F. Vitali, "Infowar, a conquista da alma," Limes, "Projeto da Jihad", 1-2004, pp. 105-115.

11. G. GREENWALD, "Como agentes Covert infiltrar na Internet para manipular, enganar e destruir reputações" O Intercept, 2014/02/24.

loading...

- Americanos Estão Apavorados: Russos Investigam Como Cortar Cabos Submarinos E Deixar O Mundo Sem Internet?

Militares ouvidos pelo New York Times expressaram preocupação com o aumento da atividade naval russa perto de importantes cabos submarinos Os estados Unidos temem que a Rússia esteja desenvolvendo planos para cortar redes de internet chave para...

- Como Espiões Disfarçados Para Se Infiltrar Destruir Reputações Internet

© REUTERS Sergio MoraesAgências de inteligência ocidentais estão tentando manipular e controlar o discurso on-line por meio de táticas de engano e destruição de reputações, o jornalista Glenn Greenwald reclamação. Para cumprir estes objectivos,...

- O Bloco Brics Está Cada Vez Mais Perto De Criar Um Novo Sistema Para Garantir Acesso Fácil E Barato à Internet Para Milhões De Pessoas. Desta Forma, Pode Acabar A Hegemonia Dos Eua Na Rede

Os BRICS sistema de internet poderia acabar dominado pela Rede EUAEnviada: 22 de setembro, 2013 | 18:31 GMT Última Atualização: 22 de setembro de 2013 | 18:34 GMT8502470??87www.bricscable.com BRICS é chamado de cabo e infra-estrutura apresenta-se...

- Mundo Financeiro Como Um Sistema De Informação

BUSINESSMundo financeiro como um sistema de informaçãoValentin KATASONOV | 2013/07/16 | 00:00 O mundo contemporâneo das finanças é sobre a informação, principalmente, os dados sobre os clientes dos bancos, companhias de seguros, de pensão...

- Acredite Isso é Uma Calculadora Inca

Os arqueólogos que trabalham no Peru descobriram 25 quipus bem preservados, um dispositivo à base de corda antigo usado para resolver problemas matemáticos e para auxiliar na manutenção de registros. A descoberta foi feita no complexo arqueológico...